Шифруемся по-взрослому: создание криптоконтейнера в среде TrueCrypt

Время дочитывания:

Не желая быть жертвами коммерческого обмана и рисковать безопасностью, сегодня мы рассмотрим настройку одного из самых продвинутых инструментов шифрования с открытым исходным кодом, в чистоте и безобидности которого может убедиться любой желающий.

Шифруемся по-взрослому: создание криптоконтейнера в среде TrueCrypt

В наш век тотальной цифровой слежки вряд ли можно переоценить стремление защитить свое личное цифровое пространство от нежеланного взора. Казалось бы, задача весьма банальная, ведь существует масса растиражированных коммерческих продуктов, клянущихся верой и правдой защищать пользовательскую информацию, однако на деле нередко оказывается, что именно эти закрытые решения намеренно таят в себе цифровые отмычки и бэкдоры в угоду спец.службам и т.д. Чтобы не обжечься в наивном доверии и избежать роковых последствий, в сегодняшнем материале мы рассмотрим настройку одного из самых продвинутых инструментов шифрования - TrueCrypt, с открытым исходным кодом, в чистоте и безобидности которого может убедиться любой желающий. Поехали.

Немного о программе

Несмотря на внешний дружелюбный и незамысловатый интерфейс, внутри себя, TrueCrypt содержит полный набор дельных инструментов, которые вызовут одобрение даже у самых закоренелых параноиков цифровой безопасности. Бесплатное решение предлагает полностью или частично шифровать диски, создавать произвольные криптоконтейнеры (т.е. виртуальные зашифрованные диски), использовать наряду с традиционными паролями, так называемые, ключ файлы, а также каскадно шифровать содержимое, чередуя алгоритмы. И это лишь начало..

Создание зашифрованного тома

Заходим на официальный сайт http://www.truecrypt.org/downloads.php и в самом конце страницы жмем на TrueCrypt 7.2

После загрузки, распаковываем содержимое архива и инсталлируем софт.

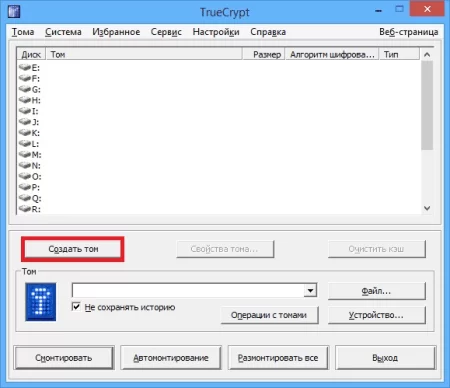

Далее запускаем его и в главном окне кликаем по кнопке создания тома

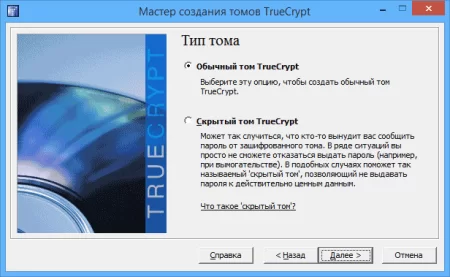

и выбираем первую опцию создания контейнера.

Следующий этап поставит нас перед выбором типа тома (простой или скрытый). Здесь мы выбираем пункт простого тома, так как опция скрытого раздела уже предполагает наличие зашифрованного контейнера, внутри которого он будет размещен.

Слегка вдаваясь в подробности, скрытый том – это оригинальное решение для защиты самых ценных данных. По сути, это один криптоконтейнер внутри другого, принцип в целом схож с матрешкой, за исключением того, что не зная наверняка, скрытый раздел невозможно опознать, так как он может иметь произвольную файловую систему и находиться в незанятых областях основного контейнера.

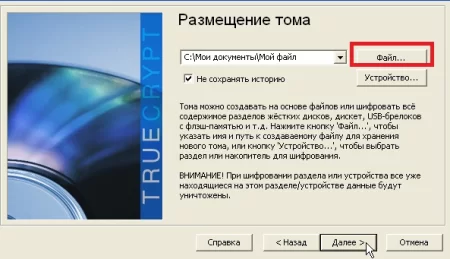

Затем, поскольку мы выбрали удобную опцию контейнера, который, при желании, мы сможем перемещать на другие устройства, нам потребуется указать к нему путь. Жмем справа на файл,

в открывшемся проводнике выбираем желанную директорию и создаем в ней файл с произвольным именем расширения .tc (так же, при желании, можно выбрать в качестве контейнера любой уже существующий файл).

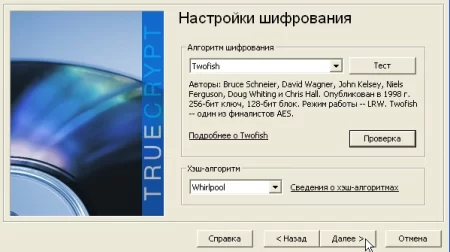

Подходим к самому интересному и теперь определяемся с алгоритмами. Для шифрования, в нашем случае, будем использовать Twofish. Помочь определиться с выбором в каждом конкретном случае поможет встроенная опция проверки его быстродействия, можете отметить тот, который покажет лучшие скорости в вашей системе.

А вот в случае с хэшированием, делая упор на безопасность, стоит выбрать Whirpool – он самый молодой, надежный и в отличие от своих аналогов еще не был даже теоретически скомпрометирован.

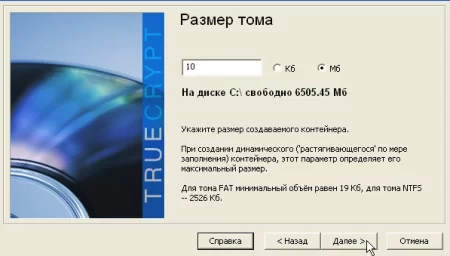

Подобрав алгоритмы и нажав по одноименной кнопке двигаемся далее, где в следующем окне указываем произвольный объем нашего криптоконтейнера в Мб (здесь лучше заранее определиться с тем, что вы планируете хранить и указать размер с запасом).

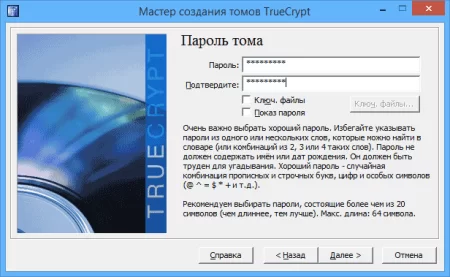

После этого переходим к окну создания пароля, и здесь TrueCrypt предлагает интересную опцию ключ.файлов, один или несколько которых можно указать как дополнения или полной замены традиционным символьным комбинациям.

На практике, их применение существенно повышает безопасность доступа, ведь традиционный, пусть даже и сложный пароль, может быть скомпрометирован банальными кейлогерами, а вот распознать среди общей массы открытых данных ключ.файлы, даже и имея доступ к диску вряд ли будет возможно - так как они полностью сохраняют свое оригинальное содержимое и могут быть любых расширений (для примера: вы никак не угадаете какие именно файлы .mp3, из всей фонотеки пользователя были указаны в качестве ключевых).

Вещь определенно полезная, и даже если вы приверженец традиционных паролей, их будет не лишним указать в дополнение.

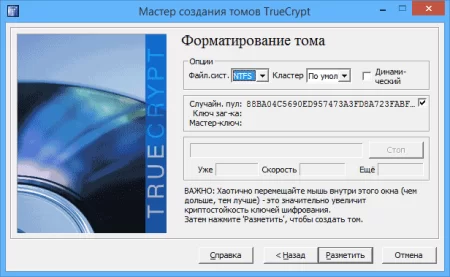

Почти у цели, остается лишь разметить выбранную область зашифрованного хранилища, для этого, на следующем этапе форматирования, выбираем тип файловой системы контейнера и размер кластера, жмем разметить, и пока идет процесс, по настоятельной рекомендации программы, будем энергично двигать курсором мыши и хаотично использовать клавиатуру.

Стоит сказать, что это вовсе не прихоть, а вполне логичное условие, для повышения конечной надежности ключей шифрования, так как эта произвольная абракадабра будет использоваться в качестве их наполнителя, до невозможности усложняя анализ содержимого.

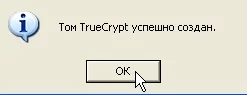

Если все было сделано верно, в финале наши труды увенчивает табличка успешного создания тома.

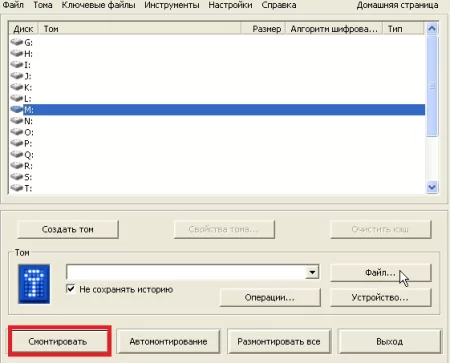

Теперь для работы с криптохранилищем, в первый раз потребуется вручную подключить его. Для этого, на стартовом окне программы, среди списка выделяем произвольную метку для нашего виртуального тома, незанятую другими накопителями в системе и ниже, в том же окне, нажав на файл, указываем в проводнике путь к файлу нашего хранилища с расширением .tc

После этого жмем смонтировать

и введя пароль и указав необходимые ключ.файлы получаем доступ к зашифрованному хранилищу, появляющегося в системе, в виде стандартного локального диска. Отметим, что его функционал останется аналогичен прочим накопителям, и при желании, его можно будет дефрагментировать и проверять командами chkdsk и т.д.

По окончании работы, закрыть криптохранилище можно, нажав размонтировать. Причем, немаловажно то, что: сам файл-контейнер расширения .tc не будет никаким образом привязан к конкретному ПК или ОС и его можно будет беспрепятственно транспортировать на внешних носителях, открывая на любых компьютерах через TrueCrypt.

Заключение

Напоследок, хочется лишь добавить, что гибкий и надежный функционал TrueCrypt нисколько не ограничен средой MS Windows и может быть развернут на Linux и прочих Unix-средах.

Будьте бдительны в сети, не пренебрегайте цифровой безопасностью.

До новых встреч.

Опубликовано (изменено): 16.08.2023

Просмотры: 75

Добавить в избранное могут только зарегистрированные пользователи.