Устанавливаем BitLocker шифрование на диски в системах с поддержкой TPM и не только

Время дочитывания:

В сегодняшнем материале, желая положить конец вопросам и сомнениям, детально разберем все аспекты шифрования дисков, чтобы каждый из наших читателей смог по достоинству оценить все преимущества защиты BitLocker.

Устанавливаем BitLocker шифрование на диски в системах с поддержкой TPM и не только

В наш информационный век, трудно переоценить безопасность хранения цифровых личных данных, неизбежно присутствующих на каждом пользовательском PC. Развивая идею адекватной защиты внутренней информации, в системах MS Windows, начиная с версии Vista, предусмотрели встроенное решение для шифрования накопителей – BitLocker. Совершенствуясь с каждой последующей версией, это интегрированное средство, благодаря своей эффективности и надежности, снискало массовую популярность среди пользователей по всему миру.

В сегодняшнем материале, желая положить конец вопросам и сомнениям, детально разберем все аспекты шифрования дисков, чтобы каждый из наших читателей смог по достоинству оценить все преимущества защиты BitLocker.

Пара вводных слов

Перед тем как перейти непосредственно к настройке шифровальщика, сделаем небольшое отступление к производительности. Оперируя на базе алгоритма AES 256, BitLocker, в процессе шифровки/дешифровки данных использует ресурсы ЦП, увеличивающиеся пропорционально объему накопителя. Принимая этот факт во внимание, стоит сказать, что на низкопроизводительных системах, подключение данной опции, может ощутимо отразиться на быстродействии всей системы.

Также, на практике было замечено, что наиболее эффективно шифровальщик работает с SSD дисками, вызывая лишь незначительные просадки в операциях чтения/записи.

Идем в ногу со временем: настройка BitLocker на платах с TPM

Коснувшись вопросов быстродействия алгоритма, перейдем к практике его настройки.

В первую очередь, рассмотрим случай с использованием доверенного платформенного модуля (TPM). Впервые появившись в массовом сегменте, на относительно современных материнских платах, он представляет собой локальное хранилище шифрованных ключей доступа, чаще всего, в виде отдельно распаянного чипа, иногда встроенной программной эмуляции.

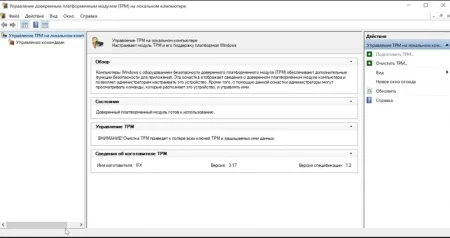

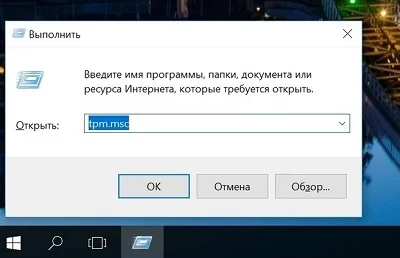

Определить наличие TPM, не сложно, для этого жмем сочетание Win+R и набираем tpm.msc

В открывшемся окне, при его наличии, увидим версию модуля и прочие параметры.

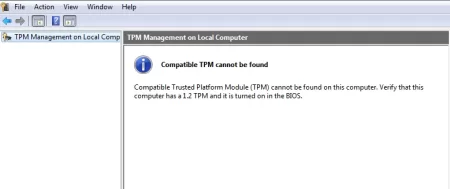

Если же, система не имеет его поддержки, будем наблюдать окно с сообщением, что TPM не найден.

Важный момент: если система не видит модуль, это не гарантирует его отсутствие. В некоторых случаях, TPM может быть по умолчанию отключен в настройках BIOS, поэтому, прежде чем пропускать этот шаг, убедитесь в обратном.

Итак модуль у нас присутствует. Идем далее.

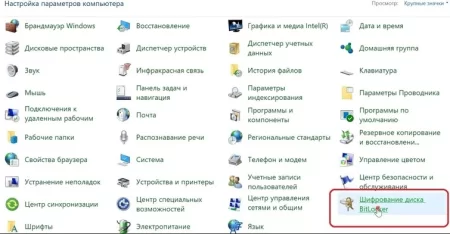

Переходим в панель управления, сверху, справа, выбираем категорию крупных значков и открываем раздел шифрования.

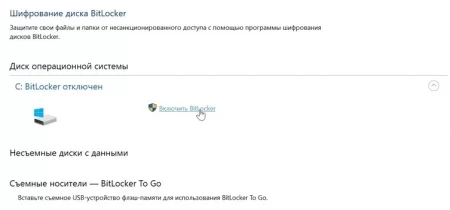

В появившемся окне, выбираем системный диск и жмем подключить.

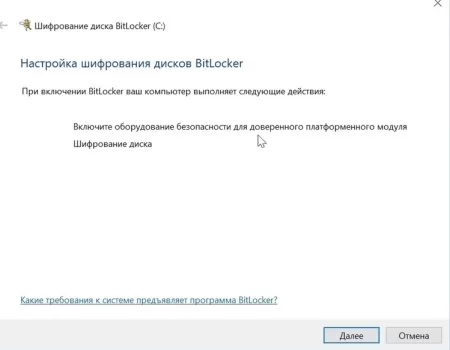

В результате, запустится проверка совместимости параметров оборудования, в конце высветится окно, с уведомлением о запуске TPM и старте процедуры шифрования.

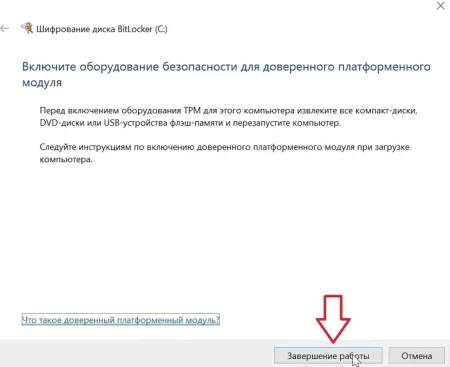

Соглашаемся и жмем далее. Теперь ОС потребует включить присутствующий доверенный модуль, жмем на кнопку завершения работы,

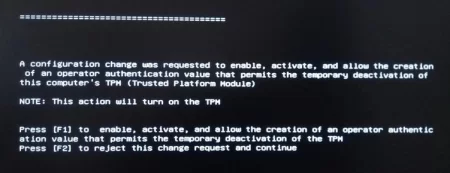

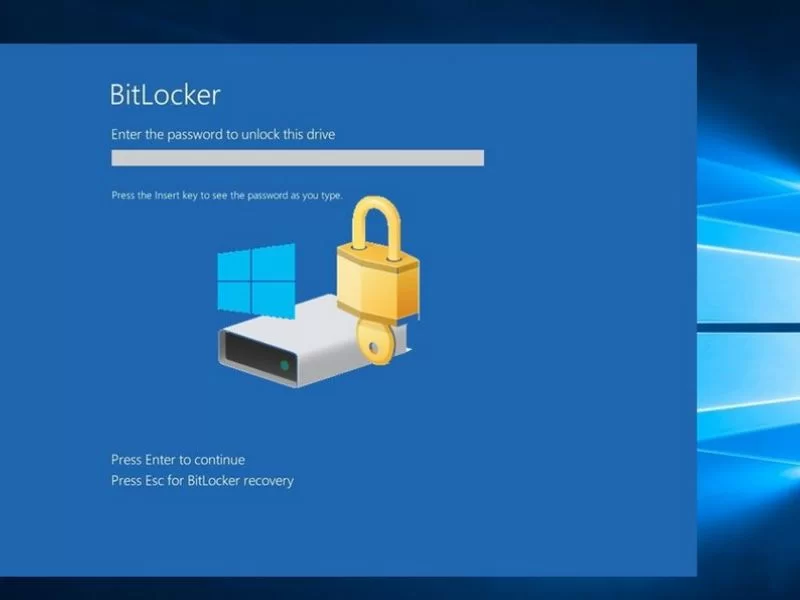

и после ребута системы нас встретит окно с подтверждением запуска TPM,

здесь соответственно жмем F1 и после загрузки Windows продолжаем. Когда процесс шифрования завершится, BitLocker спросит, куда сохранить резервный ключ доступа (в текстовый файл или сделать распечатку).

Здесь, выбирайте, тот вариант, который будет удобнее для вас. При особом желании можно сделать и то и другое, главное найти безопасное место для хранения.

На этом этапе, диск будет надежно зашифрован и для доступа к личной информации вам потребуется лишь пароль от учетной записи.

При этом, что особенно интересно, в случае с TPM, вытащить ключ доступа из дампов памяти оперативки или метаданных диска для злоумышленников будет нереально, в виду его закрытого хранения в физическом чипе.

Реализуем шифрование в конфигурациях без TPM

Если, в вашем случае система так и не определила наличие доверенного модуля, это не повод для расстройства. BitLocker, по-прежнему, сможет надежно зашифровать диск, и единственное отличие будет заключаться лишь в принципе сохранения ключей безопасности.

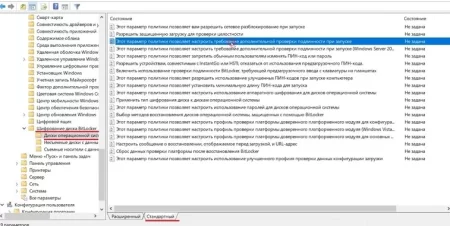

Первым делом, нам понадобится редактор групповых политик (GPO), на главном экране жмем Win+R и набираем gpedit.msc. В его окне, слева, среди списка раскрываем папку конфигурации компьютера, далее административные шаблоны, здесь переходим в компоненты.

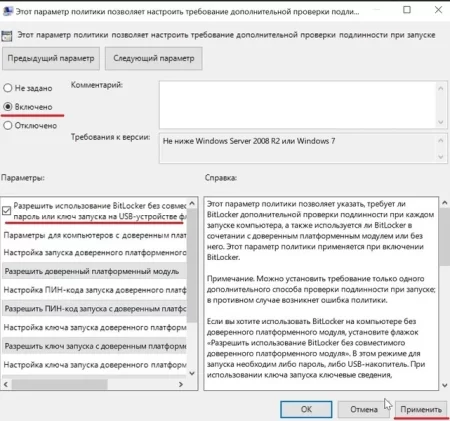

Среди их содержимого находим пункт Шифрование BitLocker и тут выделяем пункт Диски ОС. Находясь в данном разделе, справа, открываем третий сверху параметр, как на картинке,

и в высветившемся окне, в поле комментарий, делаем его активным, а ниже, в параметрах, ставим отметку в поле разрешения использовать BitLocker без TPM. Применяем изменения и жмем ок.

После этих действий, как и в первом случае, включаем шифровальщик из панели управления для системного диска и после проверки конфигурации системы увидим окно выбора способа дешифровки (флешка или PIN).

В случае с USB-накопителем, система попросит выбрать его из списка устройств и затем запишет на него ключ доступа в зашифрованном виде, в результате, получится своего рода ключ-карта. Вставил в порт – получил доступ. Вариант не идеален, но позволит избежать постоянного ввода пароля.

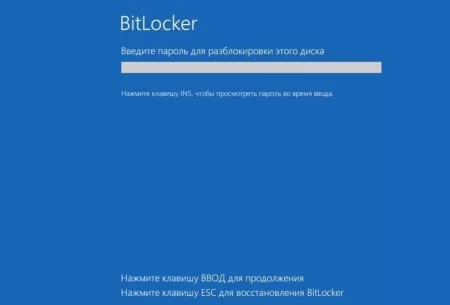

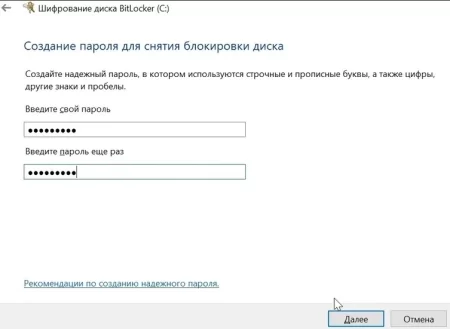

Если, выбрать вторую опцию, все будет более чем традиционно, и от пользователя потребуется только придумать хороший пароль.

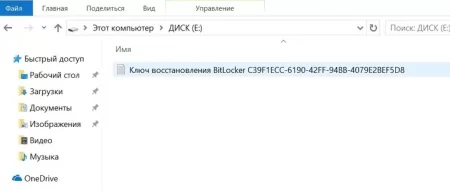

Далее будет предложено выбрать способ сохранения резервного ключа (предоставляет доступ к данным, если был утерян или неправильно введен основной пароль),

проще всего сохранить его в файл .txt и затем при желании распечатать или перебросить на флешку.

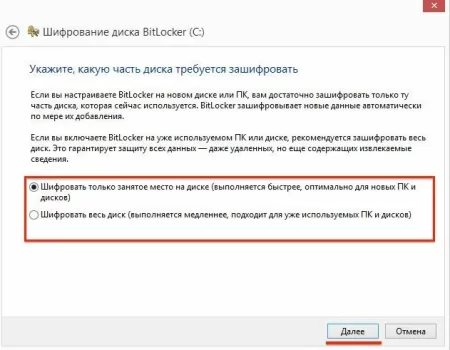

В следующем окне, выбираем полный или частичный вариант шифровки диска.

В первом варианте шифруются все сектора от первого до последнего (предпочтительнее выбрать его, если позволяет производительность), при частичном, лишь те, в которых записаны данные.

На заключительном этапе выбираем тип шифрования (новый или совместимый).

Совет: для переносных носителей, лучше выбрать совместимый режим, чтобы иметь возможность работать с ними в более ранних версиях Windows. Внутренние диски, можно зашифровать современным алгоритмом.

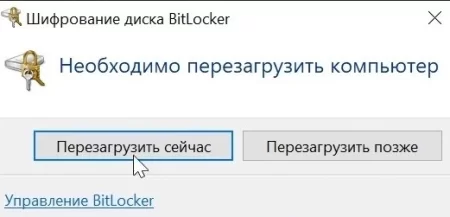

После всех действий, наконец, жмем далее и в табличке, появляющейся из трея, кликаем по кнопке перезагрузки.

После рестарта, ОС начнет шифровать содержимое накопителя.

Когда процесс завершится, можно будет перезагрузиться и убедиться в активности BitLocker.

На сегодня это все. Желаем надежных накопителей и безопасности вашим данным.

До встречи.

Опубликовано (изменено): 05.08.2023

Просмотры: 16

Добавить в избранное могут только зарегистрированные пользователи.